Google выявила три новых вируса COLDRIVER из России

По данным подразделения анализа угроз корпорации Google (GTIG), связанная с Россией хакерская группировка COLDRIVER активно обновляет своё вредоносное программное обеспечение, которое прошло несколько этапов совершенствования начиная с мая 2025 года. Это свидетельствует о значительном увеличении скорости операций злоумышленников.

Эксперты отмечают, что спустя лишь пять дней после обнародования предыдущей версии вируса LOSTKEYS, хакеры выпустили новое семейство вредоносных программ. Несмотря на отсутствие зарегистрированных случаев распространения LOSTKEYS после его анонса, GTIG утверждает, что группа продолжает развивать свой инструментарий.

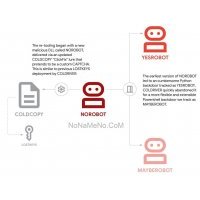

Три новых вида вредоносного программного обеспечения получили кодовые имена NOROBOT, YESROBOT и MAYBEROBOT. Эти угрозы представляют собой взаимосвязанные модули, предназначенные для поэтапного внедрения на заражённые устройства.

Вместо традиционных методов, ранее используемых COLDRIVER против активистов неправительственных организаций, политиков и оппозиционеров, новая волна атак направлена на создание ложных окон проверки CAPTCHA, заставляя жертв самостоятельно вводить вредоносные команды PowerShell.

Согласно отчетам исследователей, опубликованным в мае 2025 года, кампания включает несколько волн атак. Первые инциденты произошли в январе, марте и апреле текущего года, тогда хакеры использовали вирус LOSTKEYS для похищения конфиденциальных данных. Однако позднее появились модификации в виде нового набора инструментов под общим именем «ROBOT».

Хитроумная схема инфицирования начинается с HTML-документов типа ClickFix («COLDCOPY»), содержащих ловушку, предназначенную для установки библиотек DLL (NOROBOT). Далее через утилиту rundll32.exe загружается следующий уровень инфекции. Ранние образцы кампании доставляли троян на основе Python под названием YESROBOT, позже замененный на модуль MAYBEROBOT, написанный на PowerShell.

YESROBOT получает инструкции через защищённое соединение HTTPS с заранее заданного сервера C&C и способен загружать файлы, исполнять команды и извлекать интересующие документы. Только дважды зафиксирована установка YESROBOT — обе операции проводились в конце мая 2025 года сразу после публикаций о вирусе LOSTKEYS.

MAYBEROBOT является гораздо более универсальным инструментом, способным получать полезную нагрузку с удалённого адреса, отправлять запросы через командную оболочку cmd.exe и исполнять произвольный код PowerShell.

Исследователи предполагают, что быстрое внедрение YESROBOT могло стать временным решением проблемы публичного разоблачения предыдущих версий, пока создатели работали над созданием усовершенствованного варианта MAYBEROBOT. Кроме того, ранние сборки NOROBOT содержали полный комплект Python 3.8, который мог бы привлечь внимание антивирусных решений.

Анализируя процесс эволюции, исследователи подчеркнули постоянные изменения и улучшения вредоносных компонентов, направленные на повышение успешности атак и обход современных механизмов защиты.

Стоит отметить, что параллельно с публикациями Google правоохранительные органы Нидерландов сообщили о задержании трёх подростков, обвиняемых в сотрудничестве с иностранным государством. Один из них якобы взаимодействовал с неизвестной русскоязычной хак-группой, предлагавшей деньги за сбор карт сетей Wi-Fi города Гаага.

«Один подозреваемый давал указания двум другим создать карты Wi-Fi сети города, которые затем передавались заказчику за вознаграждение», — пояснили представители прокуратуры Нидерландов. Двое из троих были арестованы, третий помещён под домашний арест.

Эти события демонстрируют повышенную активность киберпреступных группировок, стремящихся повысить эффективность своей деятельности путём быстрого реагирования на публикации о раскрытых угрозах и модернизации своего арсенала.