ClickFix: опасности атак через буфер обмена усиливаются

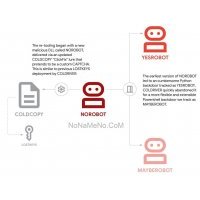

ClickFix-атаки представляют серьёзную угрозу кибербезопасности, маскируясь под различные сервисы: от CAPTCHA до инструментов исправления ошибок на веб-страницах. Суть атаки заключается в том, что злоумышленники обманом заставляют пользователей выполнять вредоносные команды на их собственных устройствах через копирование кода из буфера обмена.

Эта техника активно используется различными киберпреступниками, включая группу вымогателей Interlock и спонсируемые государством APT-группировки. Последствия таких атак уже привели к утечкам данных в крупных организациях, таких как Kettering Health, DaVita и других.

Почему ClickFix-атаки так эффективны?

Неосведомлённость пользователей остаётся главной причиной успеха атак. За последние годы фокус обучения кибербезопасности был направлен на защиту от фишинговых ссылок и вредоносных файлов, в то время как угроза копирования кода оставалась вне внимания.

Более того, современные ClickFix-сайты становятся всё более похожими на легитимные ресурсы, а JavaScript-скрипты скрытно выполняют вредоносные действия. Основным способом распространения таких атак является SEO-заражение и вредоносная реклама через поисковые системы.

Технические сложности обнаружения делают борьбу с ClickFix особенно трудной. Злоумышленники используют различные методы обхода систем безопасности:

- Маскировка и частая смена доменов

- Защита от автоматизированного анализа

- Скрытие содержимого страниц

- Таргетированная реклама

Ограничения систем защиты становятся последним рубежом обороны. Традиционные EDR-системы сталкиваются с трудностями обнаружения, поскольку:

- Код запускается по инициативе пользователя

- Отсутствует явная связь с источником атаки

- Вредоносные команды могут быть фрагментированы

- Отсутствуют явные признаки вредоносного ПО

В результате единственным способом защиты остаётся повышение осведомлённости пользователей и внедрение дополнительных мер контроля на конечных точках.