Как выяснили эксперты SafeBreach, последняя пауза в активности группы пришлась на 8 января 2026 года — день, когда власти Ирана полностью ограничили доступ к глобальной сети в ответ на массовые протесты. Вероятно, даже государственные киберподразделения временно приостановили операции.Активность вернулась 26 января 2026 года, за день до официального восстановления интернета. Это совпадение считается важным доказательством государственной поддержки Infy. Группа, действующая с 2004 года, остаётся одной из самых скрытных, но прицельно поражающей цели по разведывательным задачам.

В декабре 2025 года были обнаружены обновлённые версии её вредоносных инструментов — Foudre и Tonnerre, последний из которых использует Telegram-бота для управления. Новая версия Tonnerre, получившая название Tornado (v50), эволюционировала до v51, теперь поддерживающей двойной канал связи: через HTTP и Telegram.

Особенностью новой тактики стало использование двух методов генерации доменов C2:

Новый алгоритм DGA (Domain Generation Algorithm)

Фиксированные имена, расшифрованные из данных блокчейна

Такой подход позволяет гибко регистрировать домены без обновления самого вредоноса. Также зафиксировано использование уязвимости в WinRAR (CVE-2025-8088 или CVE-2025-6218), позволяющей извлекать полезную нагрузку Tornado через специально созданные SFX-архивы.

Внутри архива находятся:

AuthFWSnapin.dll — основной модуль Tornado v51

reg7989.dll — установщик, проверяющий отсутствие Avast, создающий задачу в планировщике и запускающий бэкдор

Tornado может:

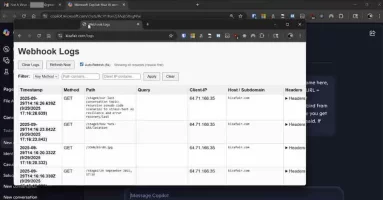

Ранее использовался Telegram-чат с ботом @ttestro1bot и пользователем @ehsan8999100. В новой версии добавлен @Ehsan66442, а также обнаружен приватный канал Test с неясной целью. SafeBreach удалось расшифровать историю переписки, получив доступ к 118 файлам и 14 ссылкам с командами с февраля 2025 года.

Анализ выявил:

ZZ Stealer — стейлер, загружающий StormKitty

Связь с кампанией против PyPI через пакет testfiwldsd21233s

Возможную связь с группой Charming Kitten (Educated Manticore) через схожие техники (LNK, ZIP, PowerShell)

ZZ Stealer работает как первичный загрузчик, собирает данные и при команде «8==3» загружает второй этап атаки — тоже названный «8==3».