Масштабная кибератака с китайскими корнями: детали расследования Cisco Talos

В период конца 2025 – начала 2 Newton 2026 года исследователи кибербезопасности зафиксировали новую кампанию злоумышленников, приписываемую китайской хакерской группировке UAT‑8099. Цель атаки — уязвимые серверы Internet Information Services (IIS) в азиатском регионе, особенно в Таиланде и Вьетнаме.

Кто стоит за атакой?

По данным компании Cisco Talos, группировка UAT‑8099:

впервые зафиксирована в октябре 2025 года;

эксплуатировала IIS‑серверы в Индии, Таиланде, Вьетнаме, Канаде и Бразилии;

использует вредоносное ПО BadIIS для мошенничества в сфере поисковой оптимизации (SEO);

демонстрирует сходство с кампанией WEBJACK (по данным финского вендора WithSecure, ноябрь 2025), что указывает на общие инструменты, инфраструктуру управления (C2) и тактику.

Как работает атака: пошаговая схема

Первоначальный доступ

Злоумышленники проникают на IIS‑сервер через:

Разведка и закрепление

выполнение команд для сбора информации о системе;

развёртывание VPN‑инструментов (SoftEther VPN, EasyTier);

создание скрытой учётной записи «admin$» для сохранения доступа.

Развёртывание вредоносных инструментов

Sharp4RemoveLog — удаление журналов событий Windows;

CnCrypt Protect — скрытие вредоносных файлов;

OpenArk64 — завершение процессов защитных решений;

GotoHTTP — удаленное управление сервером.

Установка BadIIS

Вредоносное ПО активируется через новую учётную запись. Если система блокирует «admin»,злоумышленникисоздаютальтернативнуюучётнуюзапись∗∗«mysql»** для обхода защиты.

Новые варианты BadIIS: региональная специализация

Исследователи выявили два целевых варианта malware:

Цели и механизмы мошенничества

Основная задача BadIIS — манипуляция поисковыми системами:

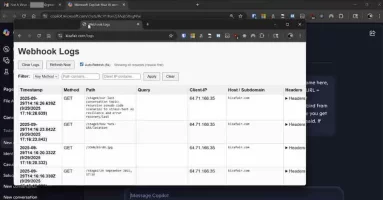

Анализ входящих запросов к IIS‑серверу.

Если запрос от поискового робота — редирект на сайт для SEO‑мошенничества.

Если запрос от обычного пользователя с тайским языком — вставка вредоносного JavaScript‑кода в ответ.

Три варианта BadIIS asdSearchEngine

Исключение расширений

Проверка пути к файлу и игнорирование запросов с расширениями из «чёрного списка» (чтобы не нагружать сервер и не портить внешний вид сайта).

Динамические HTML‑шаблоны

Создание контента «на лету» с заменой плейсхолдеров на случайные данные, даты и URL.

Работа с динамическими страницами

Проверка, соответствует ли запрошенный путь динамической странице (например, default.aspx, index.php). Это повышает эффективность инъекций для поисковых роботов.

Эволюция тактики злоумышленников

Упор на региональную специфику — адаптация под Таиланд и Вьетнам.

Использование легитимных инструментов — обход систем обнаружения.

Долгосрочное закрепление — создание скрытых учётных записей.

Развитие Linux‑версии BadIIS — ограничение целевых поисковиков (Google, Bing, Yahoo!).

Почему это важно?

Атака UAT‑8099 демонстрирует:

рост сложности киберугроз в азиатском регионе;

использование «белых» инструментов для вредоносных целей;

адаптацию под локальные рынки (язык, инфраструктура);

упор на незаметность и долгосрочное присутствие в системах.